محققان ادعا می کنند راهی برای بازیابی اثر انگشت با استراق سمع کاربر که انگشت خود را روی صفحه نمایش می کشد، یافته اند!

محققان آمریکایی و چینی اخیراً مقاله ای را منتشر کرده اند که روش جدیدی را برای سرقت اثر انگشت پیشنهاد می کند.

تصور کنید با یک مجرم سایبری تماس گرفته اید. یا از طریق تلفن هوشمند خود به تماس کنفرانسی که مهاجم به آن دسترسی دارد متصل می شوید. در طول هر تماس، چیزی را روی تلفن خود مشاهده میکنید، که طبیعتاً شامل کشیدن انگشت روی صفحه نمایش آن است. صدای چنین حرکتی به وضوح از طریق میکروفون داخلی گوشی قابل شنیدن است و به عامل تهدید امکان ضبط و تجزیه و تحلیل صدا را می دهد. از این طریق، آنها میتوانند به اندازه کافی تکههای اثر انگشت را برای باز کردن قفل گوشی با استفاده از «انگشت مصنوعی» بازسازی کنند! فقط در مورد آن فکر کنید: اصطکاک ملایم انگشت شما که روی صفحه می لغزد می تواند الگوی نوک انگشت را نشان دهد – یک حمله کانال جانبی با زیبایی بدیع!

نحوه سرقت اثر انگشت از طریق صدا

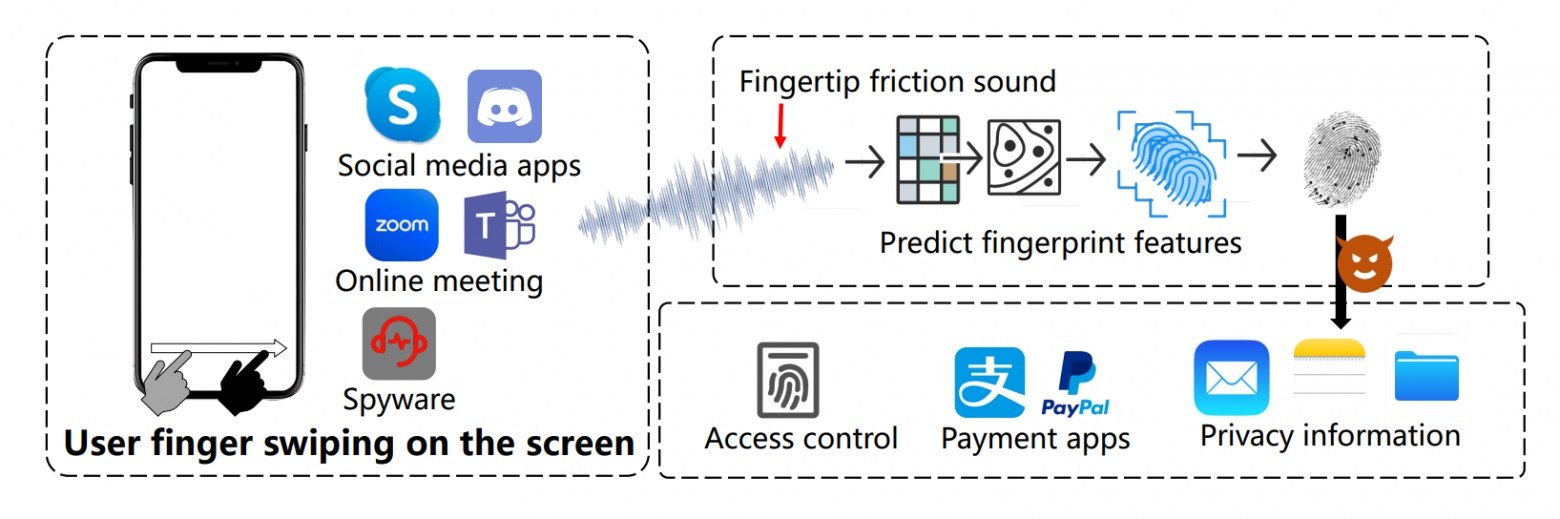

شماتیک کلی حمله PrintListener جدید در تصویر آورده شده است:

اگر قربانی احتمالی در حین تماس، صفحه را بکشد، مهاجم میتواند قسمتهایی از اثر انگشت را از صدایی که ایجاد میکند بازسازی کند.

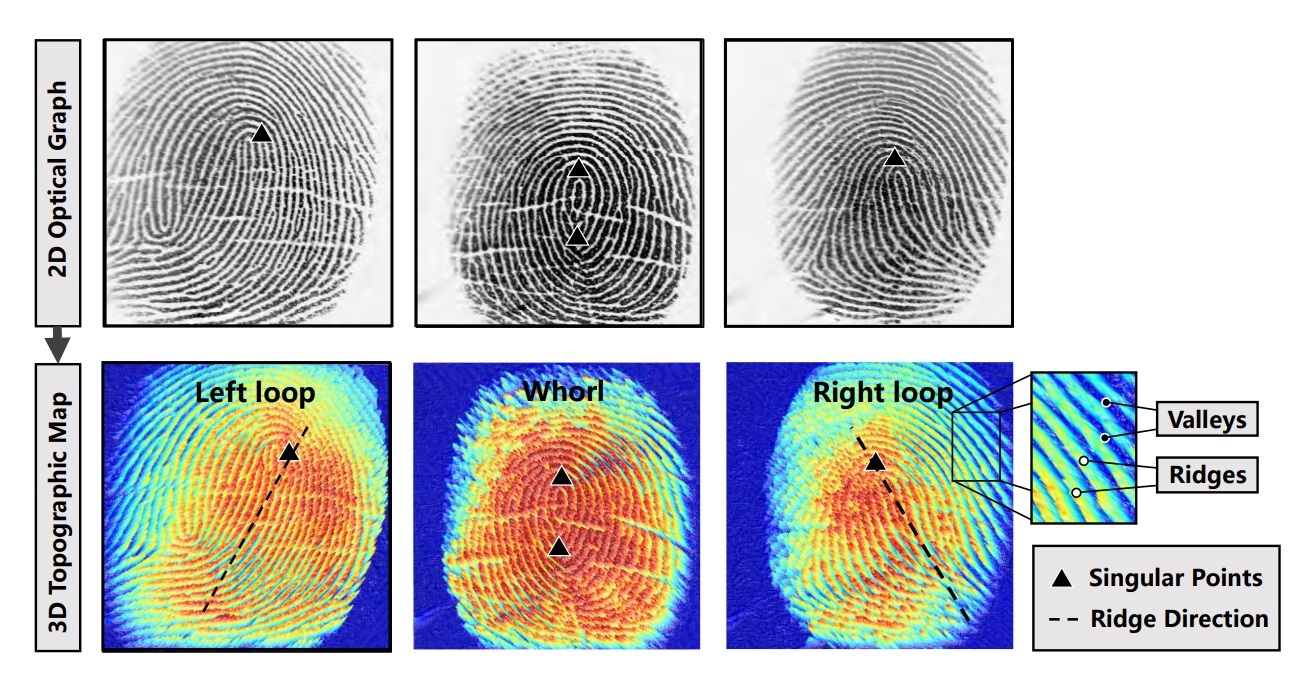

هنگامی که کاربر انگشت خود را روی سطح صفحه حرکت می دهد، صدایی تولید می کند که تقریباً برای گوش انسان قابل شنیدن نیست. این صداهای «خشخش» بسته به اینکه کدام حلقهها، قوسها، و چرخشها و چرخشهای نوک انگشت با صفحه تماس پیدا میکنند، متفاوت است. اگر نویز توسط میکروفون دستگاه ضبط شود و بعداً بر اساس داده های به دست آمده آنالیز شود، می توان الگوی تقریبی این برجستگی ها را تعیین کرد.

ویژگیهای برجسته اثر انگشت برای تعیین اینکه آیا یک اثر اسکن شده مشابه همان اثر انگشتی است که قبلاً ذخیره شده است، کلیدی است.

نویسندگان مقاله زحمات زیادی کشیدند تا مطالعه را تا حد امکان واقعی کنند. اول، برای جلوگیری از پیدا کردن چنین رویدادهایی که به سختی قابل تشخیص هستند به صورت دستی، آنها یک سیستم خودکار برای جستجوی صداهایی شبیه به انگشتی که روی صفحه نمایش داده می شود ایجاد کردند. دوم، آنها یک پایگاه داده بزرگ از عکسهای اثر انگشت و صداهای مربوط به کشیدن انگشت در جهات مختلف، با نویز پسزمینه متفاوت، برای مدلهای مختلف گوشیهای هوشمند و سایر پارامترها ایجاد کردند.

در مجموع 65 داوطلب در این آزمایش شرکت کردند که در آن 180 انگشت اسکن شد. داده ها توسط یک الگوریتم یادگیری ماشینی پردازش شدند. الگوریتم آموزش دیده قادر به پیش بینی با اطمینان برخی از ویژگی های اثر انگشت تنها با صدای حرکت انگشت در سطح گوشی هوشمند بود.

PrintListener چقدر موثر است؟

PrintListener به هیچ وجه اولین حمله به اسکنرهای اثر انگشت نیست. در سال 2017، مقاله ای منتشر شد که طرحی را ارائه می کرد که در آن، به جای اثر انگشت واقعی کاربر، یک اثر انگشت مصنوعی با الگوهای اثر انگشت تصادفی روی اسکنر اعمال می شد. و در مواردی هم جواب داد! چرا؟ در بسیاری از گوشی های هوشمند مدرن، اسکنر اثر انگشت در دکمه پاور تعبیه شده است و بسیار باریک است. طبق تعریف، چنین اسکنر فقط می تواند قطعه ای از اثر انگشت را ببیند. علاوه بر این، اسکنر کاملاً بر روی ویژگی های برجسته الگوی اثر انگشت متمرکز شده است. اگر مقداری حلقه یا چرخش روی انگشت مصنوعی با انگشت واقعی مطابقت داشته باشد، اسکنر میتواند به کاربر اجازه دهد! این حمله MasterPrint نام داشت.

یکی دیگر از پارامترهای مهم عملکرد اسکنر، میزان مثبت کاذب است. اسکنر ایده آل تنها زمانی باید اثر انگشت را تایید کند که الگوی آن 100% مطابقت داشته باشد. اما چنین کمالی در دنیای واقعی قابل اجرا نیست. دو سوایپ هرگز یکسان نیستند – انگشت کاربر ممکن است در زاویه متفاوت، کمی بالاتر یا کمی پایینتر باشد. انگشت ممکن است خشک یا مرطوب، کثیف یا بریده باشد. برای در نظر گرفتن این موضوع، اسکنر طوری پیکربندی شده است که نه تنها 100% مطابقت، بلکه موارد “به اندازه کافی خوب” را نیز تایید کند. این امر به ناچار منجر به مثبت کاذب می شود: زمانی که اسکنر یک چاپ اشتباه را با چاپ واقعی اشتباه می گیرد. درصد معمولی موارد مثبت ناخواسته از 0.01٪ (در سخت ترین حالت) تا 1٪ متغیر است. دومی زندگی را برای کاربر آسانتر میکند، اما احتمال باز کردن قفل دستگاه توسط انگشت شخص دیگری را افزایش میدهد.

حمله MasterPrint نشان داد که اثر انگشت مصنوعی با حلقهها یا چرخشهای مشابه در 2.4 تا 3.7 درصد موارد – و در اولین تلاش – تا حدی شناسایی شد. اگر چندین تلاش مجاز باشد، احتمال مثبت کاذب به میزان قابل توجهی افزایش می یابد. در این مطالعه، با 12 بار کشیدن متوالی، اثر انگشت جعلی در 26 تا 30 درصد مواقع تایید میشود! در آن آزمایش ها، میزان مثبت کاذب 0.1٪ بود.

حمله PrintListener ایده های مقاله MasterPrint 2017 را می گیرد و آنها را بیشتر توسعه می دهد. پردازش اطلاعات صوتی امکان تشخیص وجود برجستگی های برجسته را با درجه بالایی از اطمینان می دهد. سپس این امکان حمله به اسکنر را نه به صورت تصادفی، بلکه با استفاده از ویژگی اثر انگشت بازسازی شده از صدا فراهم می کند. سپس مهاجم می تواند انگشت خود را با اثر انگشت مصنوعی حاوی این ویژگی به صورت سه بعدی چاپ کند.

با نرخ مثبت کاذب قابل قبول 0.1٪، حمله PrintListener با موفقیت 48 تا 53٪ مواقع اسکنر اثر انگشت را فریب داد. سناریوی سختگیرانهتر، با نرخ مثبت کاذب قابل قبول 0.01 درصد، همچنان شاهد هک شدن اسکنر بیومتریک در 7.8 تا 9.8 درصد موارد بود. این یک پیشرفت قابل توجه در MasterPrint است. علاوه بر این، در هر مورد، بیش از پنج تلاش برای اسکن انگشت مصنوعی انجام نشد، که مربوط به محدودیتهای واقعی در مجوز بیومتریک در همین گوشیهای هوشمند است.

مزایا و معایب بایومتریک

ما خطرات سنتی مرتبط با اسکنر اثر انگشت را در پست قبلی پوشش دادیم. به طور خلاصه، آنها به هیچ وجه ابزار ایده آلی برای مجوز نیستند. در واقع سرقت اثر انگشت با استفاده از روش های سنتی بسیار آسان است. افراد همیشه روی اشیا و سطوحی که لمس می کنند اثر انگشت باقی می گذارند. در برخی موارد، حتی امکان استخراج یک چاپ قابل استفاده از یک عکس وجود دارد. و نه فقط از نمای نزدیک از انگشتان شما – یک عکس معمولی با وضوح بالا که از فاصله معقول سه متری گرفته شده است، این کار را انجام می دهد.

ساده ترین اسکنرها را می توان با چاپ اطلاعات بیومتریک دزدیده شده فریب داد. این ترفند با حسگرهای اولتراسونیک موجود در زیر نمایشگرهای مدرن گوشیهای هوشمند کار نمیکند، اما باز هم، میتوان یک انگشت مصنوعی را با الگوی مورد نیاز پرینت سه بعدی کرد. مشکلی که در همه سیستم های احراز هویت بیومتریک رایج است این است که مخفی نگه داشتن چنین اطلاعاتی سخت است. و برخلاف رمز عبور، اگر اثر انگشتتان در معرض خطر باشد، نمیتوانید آن را تغییر دهید.

این بدان معنا نیست که مقاله جدید دلایل جدیدی برای نگرانی در مورد امنیت داده های ما ارائه می دهد. ماهیت ناقص بیومتریک قبلاً در منطق حسگرهای دستگاههایی که ما استفاده میکنیم لحاظ شده است. دقیقاً به این دلیل است که تشخیص اشتباه اثر انگشت نسبتاً آسان است که تلفن های هوشمند مرتباً از ما می خواهند که یک پین وارد کنیم یا خرید آنلاین را با رمز عبور تأیید کنیم. در ترکیب با سایر روشهای امنیتی، اسکنرهای اثر انگشت چندان هم بد نیستند. البته چنین محافظتی در برابر دسترسی غیرمجاز بهتر از عدم دسترسی است. همچنین به یاد داشته باشید که یک کد بازگشایی قفل دیجیتال ساده برای یک گوشی هوشمند نیز میتواند بر اساس ردپایی که روی نمایشگر باقی مانده است، جاسوسی یا اجباری شود.

با این وجود، حمله PrintListener واقعاً قابل توجه است و به همان اندازه که انجام می دهد اجازه می دهد تا داده های اثر انگشت ارزشمند را از غیر محتمل ترین منابع استخراج کند. سناریوی حمله نیز کاملاً واقع گرایانه به نظر می رسد – از نظر مفهومی مشابه مطالعات قبلی که در آن ضربه های کلید کاربر توسط صدا تشخیص داده می شد. از همه اینها می توان نتیجه گرفت که بهتر است از لمس صفحه نمایش خود در طول تماس یا جلسه آنلاین خودداری کنید. اما اخلاقیات داستان در واقع سادهتر است: از اطلاعات بسیار حساس – بهویژه دادههای محرمانه مرتبط با تجارت – تنها با بیومتریک محافظت نکنید.

ترجمه:

پیشگامان تجارت امن ایرانیان