اگر این یکی را شنیده اید، مرا متوقف کنید: یک مشتری تا دیر وقت شب کار می کند، روز طولانی را سپری کرده است و بسیار خسته است. مشتری باید چند ایمیل باقیمانده از جمله یکی از ایمیل های مدیر عامل را پاک کند. مشتری بدون فکر کردن به آن، ایمیل مدیر عامل را باز می کند، به سختی آن را مرور می کند و سند Word پیوست شده را باز می کند. درست زمانی که سند Word باز می شود، مشتری متوجه می شود که ایمیل کمی عجیب به نظر می رسد و سپس ضربه می زند، این یک ایمیل فیشینگ است. لپ تاپ آلوده شده است

آشنا بنظر رسیدن؟ همین دیروز برای مشتری من اتفاق افتاد. و او بهتر می داند اما خسته بود و در خلبان خودکار. ما یک ساعت را به صورت آنلاین صرف کردیم تا بفهمیم که عفونت چقدر بد است و آیا او باید سیستم و تصویر مجدد خود را پاک کند، زیرا هفته قبل یک نسخه پشتیبان کامل انجام داده بود. ما تصمیم گرفتیم در مورد احتیاط اشتباه کنیم و پاک کنیم و بازیابی کنیم.

اخلاقیات داستان این است که ضد فیشینگ هرگز 100٪ موفق نخواهد بود. بهترین محصولات امنیتی فقط نود و نه امتیاز موفقیت آمیز هستند، اما حتی با این نرخ با تعداد ایمیلهایی که روزانه در یک سازمان دریافت میشود، تعداد کمی از آنها عبور میکنند. و کسی روی یکی کلیک می کند. مشتری من به طور معمول بسیار سخت کوش است، اما او لغزش کرد. بدتر از آن، چند کارمند در هر شرکتی وجود دارند که واقعاً بررسی نمیکنند که آیا ایمیلها مشکوک هستند یا خیر و به هر حال آنها را باز میکنند.

چرا این ترانه قدیمی را دوباره تکرار می کنم؟ از آنجایی که Barracuda Networks از افزایش 521 درصدی ایمیلهای فیشینگ با استفاده از نوع کووید-19 Omicron برای جذب قربانیان بین اکتبر 2021 تا ژانویه 2022 خبر داد. افرادی که به دنبال کیتهای آزمایش خانگی بودند، اهداف اصلی و طعمه آسان بودند. Webroot افزایش 440 درصدی را در ماه مه 2021 گزارش داد. و موارد بیشتری ادامه خواهد یافت.

ممکن است بپرسید: «پس، پسر، چگونه میتوانید ما را از فیشینگ نجات دهید؟» خوب، من نمی توانم، و هیچ کس دیگری هم نمی تواند. کاری که ما باید انجام دهیم این است که گلوله را گاز بگیریم و استراتژی خود را از تلاش برای مسدود کردن همه چیز به این فرض تغییر دهیم که قبلاً در معرض خطر، نفوذ، هک و غیره هستیم. وقتی از این دیدگاه شروع کنید، مهم نیست که نمی توانید احمقانه را اصلاح کنید، فقط باید با عواقب بعدی مقابله کرد تمرکز شما اکنون بر روی شکار تهدید است و به دنبال نشانه هایی از سازش هستید. آیا ابزاری دارید که می تواند رفتار کم و کند شبکه را که نشانه اسکن مخفیانه است تماشا کند؟ آیا میتوانید ترافیک رمزنگاریشده منظمی را که به جایی از اینترنت ارسال میشود و ممکن است دادههایی در حال استخراج باشد، شناسایی کنید؟ آیا میتوانید استفاده از منابع سیستم را برای نشانههای استخراج کریپتو یا سایر رفتارهای مخرب ردیابی کنید؟

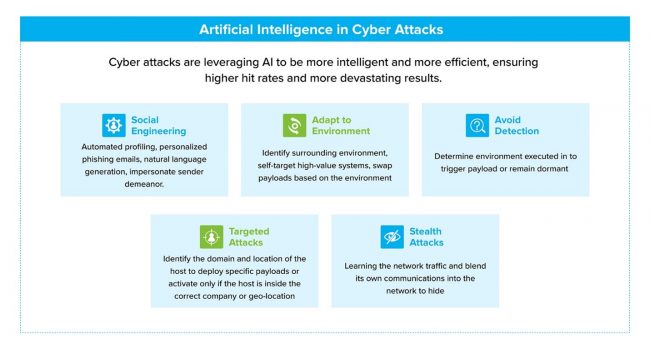

چیزی که جستجوی این نوع رفتارها را دشوار می کند این است که همه آنها مبتنی بر هوش مصنوعی هستند. درست است، مهاجمان یاد گرفتهاند که هوش مصنوعی (AI) را به تهدیدات پایدار پیشرفته (APT) و سایر محمولههای بدافزار تبدیل کنند. نرم افزار مخرب نصب شده بسیار هوشمندتر از آن چیزی است که فکر می کنید. قبل از اینکه تصمیم به فعالسازی بگیرد، به دنبال اهداف، دامنهها، حتی کشورها میگردد. این می تواند در داخل فرآیندهای قانونی در حال اجرا در حافظه پنهان شود و از اسکن های امنیتی فرار کند. در واقع، میتواند نرمافزار امنیتی را که روی سیستمها اجرا میشود، بدون اینکه شما از آن اطلاع داشته باشید، غیرفعال کند.

اکنون یک اسکریپت دستهای قدرتمند به نام Defeat-Defender موجود است که میتواند تمام فرآیندهای Windows Defender را بیصدا خاموش کند. بهترین بخش این است که Defeat-Defender می تواند به عنوان یک فرآیند قانونی ظاهر شود و از عملکرد جدید Windows Tamper Protection فرار کند. همه از باز کردن یک سند Word آلوده.

سرها را می بینم که از ناامیدی می لرزند و چند نفر از شما آماده می شوید که از پنجره های دفتر خود به بیرون بپرید (متوجه می شوید که برخی از کارهای خود در زیرزمین …). اما یک استراتژی وجود دارد که می تواند به شما در عبور از این دوران تاریک و دشوار کمک کند. شما باید 4 کار بسیار ساده و بدون درد را انجام دهید:

-

-

سطوح حمله را جستجو کرده و به حداقل برسانید

ارزیابیهای سطح حمله خارجی و داخلی را برای یافتن راههایی برای نفوذ بدافزار مهاجم انجام دهید. به دنبال نشانه هایی باشید که از آن سطوح مورد بهره برداری قرار گرفته اند. سپس برای بستن آن سوراخ ها کار کنید.

-

شناسایی و پاسخ مبتنی بر هوش مصنوعی را مستقر کنید

شما باید از هوش مصنوعی برای مبارزه با هوش مصنوعی استفاده کنید، اما نه هر AI. ابزارهای امنیتی که از هوش مصنوعی مبتنی بر گسترده استفاده می کنند، علائم فعالیت مخفیانه یا APT را پیدا نمی کنند. مدلهای هدفمند هوش مصنوعی که برای شناسایی رفتارهای بسیار خاص طراحی شدهاند مورد نیاز هستند، مانند جستوجوی مقادیر عظیمی از درخواستهای غیرعادی DNS که به دامنههای مخرب میروند یا یافتن دورههای کوتاه ترافیک HTTPS پشت سر هم در ساعات غیرفعال. هر دو نشانه ای از استخراج داده ها هستند.

-

بهبود هم افزایی سیستم های امنیتی

همه محصولات امنیتی دارای حوزه نفوذی هستند که دامنه امنیتی خود را پوشش می دهد. اما دامنهها با هم همپوشانی ندارند و باعث ایجاد شکافهایی میشوند که APTهای دارای هوش مصنوعی میتوانند از آن بهرهبرداری کنند. داشتن محصولات امنیتی به اشتراک گذاری داده ها در زمان واقعی و پاسخ های هماهنگ می تواند این شکاف ها را برطرف کند.

-

با استفاده از خدمات امنیتی، عملیات و منابع امنیتی را افزایش دهید

با آن روبرو شوید، شما زمان، کارمند یا منابع کافی برای رفتن به حالت شکار تهدید ندارید. و اگر مورد حمله قرار گرفتید و مورد حمله قرار گرفتید، آیا واقعاً می توانید پاسخ حادثه (IR) را انجام دهید؟ حتی تیم های امنیتی در بزرگترین سازمان ها دارای منابع محدود هستند. از VAR یا فروشنده امنیتی خود استفاده کنید تا منابعی را برای تکمیل تیم خود فراهم کنید، به انجام ارزیابی ها و IR کمک کنید، و تشخیص و پاسخ مدیریت شده را انجام دهید. آن را به عنوان یک سرویس نظارت بر امنیت خانه در دسترس 24 ساعته در نظر بگیرید. هنگامی که نقض در ساعات غیرفعال رخ می دهد وجود دارد.

نمیتوان همه چیز را 100% مسدود کرد و مبارزه با احمقات آن را سختتر میکند. از آنجایی که نمیتوانید احمقانهها را اصلاح کنید، این 4 چیز میتوانند آسیبهای ایجاد شده را به حداقل برسانند. مهمتر از آن، تفکر مانند یک مهاجم به شما کمک می کند تا در صورت حمله به شما علائمی را پیدا کنید و هر سوراخ و آسیب پذیری را که مهاجمان استفاده می کنند را ببندید.

ترجمه:

-