در سرویس گزارشدهی جرمافزار، آخرین روندهای مرتبط با جرم و جنایت را که با آن مواجه میشویم، تجزیه و تحلیل میکنیم. اگر به آنچه در ماه گذشته پوشش داده بودیم نگاه کنیم، خواهیم دید که باج افزار (تعجب، شگفتی!) قطعا برجسته است. در این پست وبلاگ، گزیدههایی از گزارشهای ماه گذشته در مورد گونههای باجافزار جدید ارائه میکنیم.

Luna: باج افزار کاملاً جدید که با Rust نوشته شده است

ماه گذشته، سیستم نظارت فعال اطلاعات Darknet Threat Intelligence ما را از تبلیغ جدیدی در انجمن باج افزار دارک نت مطلع کرد.

همانطور که از تبلیغات مشاهده می شود، این بدافزار به زبان Rust نوشته شده است و روی سیستم های ویندوز، لینوکس و ESXi اجرا می شود. با داشتن این دانش، به دنبال نمونهها رفتیم و نمونههایی را از طریق شبکه امنیتی کسپرسکی (KSN) پیدا کردیم.

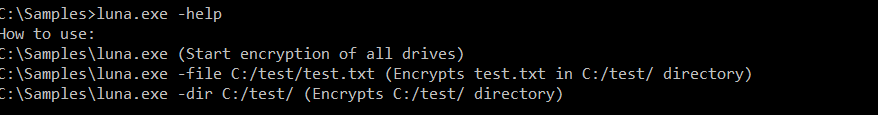

گزینه های خط فرمان موجود در لونا

با قضاوت بر اساس گزینه های خط فرمان موجود، Luna نسبتاً ساده است. با این حال، طرح رمزگذاری که استفاده میکند چندان معمولی نیست، زیرا شامل x25519 و AES است، ترکیبی که اغلب در طرحهای باجافزار دیده نمیشود.

هر دو نمونه لینوکس و ESXi با استفاده از کد منبع یکسان با تغییرات جزئی نسبت به نسخه ویندوز کامپایل شده اند. به عنوان مثال، اگر نمونه های لینوکس بدون آرگومان های خط فرمان اجرا شوند، اجرا نمی شوند. در عوض، آنها آرگومان های موجود را نمایش می دهند که می توان از آنها استفاده کرد. بقیه کدها تغییر خاصی نسبت به نسخه ویندوز ندارند.

در این آگهی آمده است که لونا فقط با وابستگان روسی زبان کار می کند. همچنین، یادداشت باج در داخل باینری دارای اشتباهات املایی است. به عنوان مثال، به جای “یک تیم کوچک” می گوید “یک تیم کوچک”. به همین دلیل، ما با اطمینان متوسط فرض می کنیم که بازیگران پشت لونا به زبان روسی صحبت می کنند. از آنجایی که لونا یک گروه تازه کشف شده است، هنوز اطلاعات کمی در مورد قربانی شناسی آن وجود دارد، اما ما در کسپرسکی فعالیت لونا را دنبال می کنیم.

لونا روند باجافزارهای بین پلتفرمی را تأیید میکند: باندهای باجافزار فعلی به شدت به زبانهایی مانند Golang و Rust متکی هستند. یک مثال قابل توجه شامل BlackCat و Hive است. باجافزارهای نوشته شده در این زبانها بهراحتی از یک پلتفرم به پلتفرم دیگر منتقل میشوند و بنابراین، حملات میتوانند همزمان سیستمعاملهای مختلف را هدف قرار دهند. علاوه بر آن، زبانهای چند پلتفرمی به فرار از تحلیل استاتیک کمک میکنند.

باستای سیاه (Black Basta)

Black Basta یک نوع باجافزار نسبتاً جدید است که به زبان C++ نوشته شده است و اولین بار در فوریه 2022 معرفی شد. بدافزار، زیرساخت و کمپین در آن زمان هنوز در حالت توسعه بودند. به عنوان مثال، وبلاگ قربانی هنوز آنلاین نبود، اما وب سایت Black Basta از قبل در دسترس قربانیان بود.

Black Basta از آرگومان خط فرمان “-forcepath” پشتیبانی می کند که فقط برای رمزگذاری فایل ها در یک دایرکتوری مشخص استفاده می شود. در غیر این صورت، کل سیستم، به استثنای دایرکتوری های حیاتی خاص، رمزگذاری شده است.

دو ماه پس از اولین برخورد، در آوریل، باجافزار بالغتر شده بود. عملکرد جدید شامل راه اندازی سیستم در حالت ایمن قبل از رمزگذاری و تقلید از سرویس های ویندوز به دلایل مداوم است.

عملکرد راهاندازی مجدد حالت ایمن چیزی نیست که هر روز با آن روبرو شویم، حتی اگر مزایای خود را داشته باشد. برای مثال، برخی از راهحلهای نقطه پایانی در حالت امن اجرا نمیشوند، به این معنی که باجافزار شناسایی نمیشود و فایلهای موجود در سیستم میتوانند «به راحتی» رمزگذاری شوند. برای راه اندازی در حالت امن، باج افزار دستورات زیر را اجرا می کند:

- C:\Windows\SysNative\bcdedit /set safeboot networkChanges

- C:\Windows\System32\bcdedit /set safeboot networkChanges

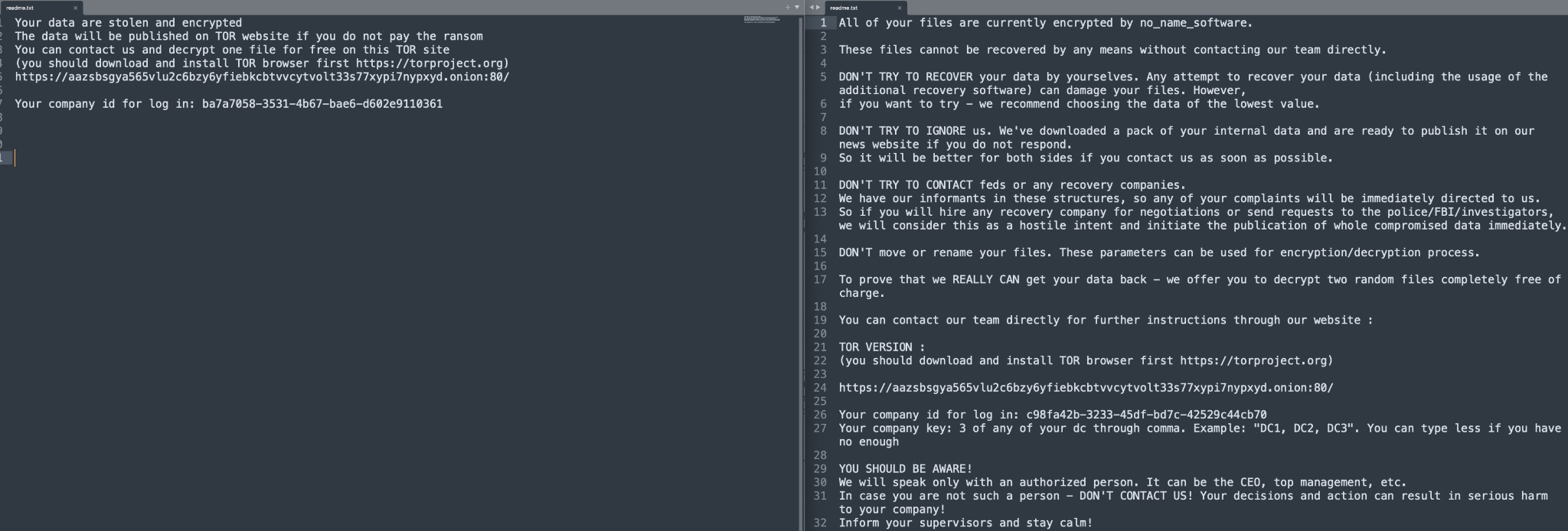

نسخههای قبلی بلک باستا حاوی یادداشت نجاتی متفاوت از یادداشتی بود که در حال حاضر استفاده میشد، که شباهتهایی با یادداشت باج استفاده شده توسط Conti داشت. این آنقدرها هم که به نظر می رسد عجیب نیست، زیرا Black Basta در آن زمان هنوز در حالت توسعه بود.

مقایسه یادداشت های نجات

برای اطمینان از اینکه واقعاً هیچ همپوشانی کدی بین Conti و نسخههای قبلی Black Basta وجود ندارد، چند نمونه را به موتور Attribution Threat Kaspersky (KTAE) دادیم. در واقع، همانطور که در زیر نشان داده شده است، فقط رشته ها با هم همپوشانی دارند. بنابراین هیچ همپوشانی در کد فی نفسه وجود ندارد.

همپوشانی با باج افزار Conti

Black Basta برای لینوکس

در گزارش دیگری که ماه گذشته نوشتیم، در مورد نسخه Black Basta برای لینوکس صحبت کردیم. این به طور خاص برای هدف قرار دادن سیستمهای ESXi طراحی شده بود، اما میتوان از آن برای رمزگذاری کلی سیستمهای لینوکس نیز استفاده کرد، اگرچه این امر کمی دست و پا گیر خواهد بود.

درست مانند نسخه ویندوز، نسخه لینوکس تنها از یک آرگومان خط فرمان پشتیبانی می کند: “-forcepath”. هنگامی که از آن استفاده می شود، فقط دایرکتوری مشخص شده رمزگذاری می شود. اگر هیچ آرگومانی داده نشود، پوشه “/vmfs/volumes” رمزگذاری می شود.

طرح رمزگذاری برای این نسخه از ChaCha20 و multithreading برای سرعت بخشیدن به فرآیند رمزگذاری با کمک پردازنده های مختلف در سیستم استفاده می کند. با توجه به اینکه محیط های ESXi معمولا از چندین CPU برای اجرای یک مزرعه VM استفاده می کنند، طراحی بدافزار، از جمله الگوریتم رمزگذاری انتخاب شده، به اپراتور اجازه می دهد تا محیط را در اسرع وقت رمزگذاری کند. قبل از رمزگذاری یک فایل، Black Basta از دستور chmod برای دسترسی به آن در همان زمینه با سطح کاربر استفاده می کند.

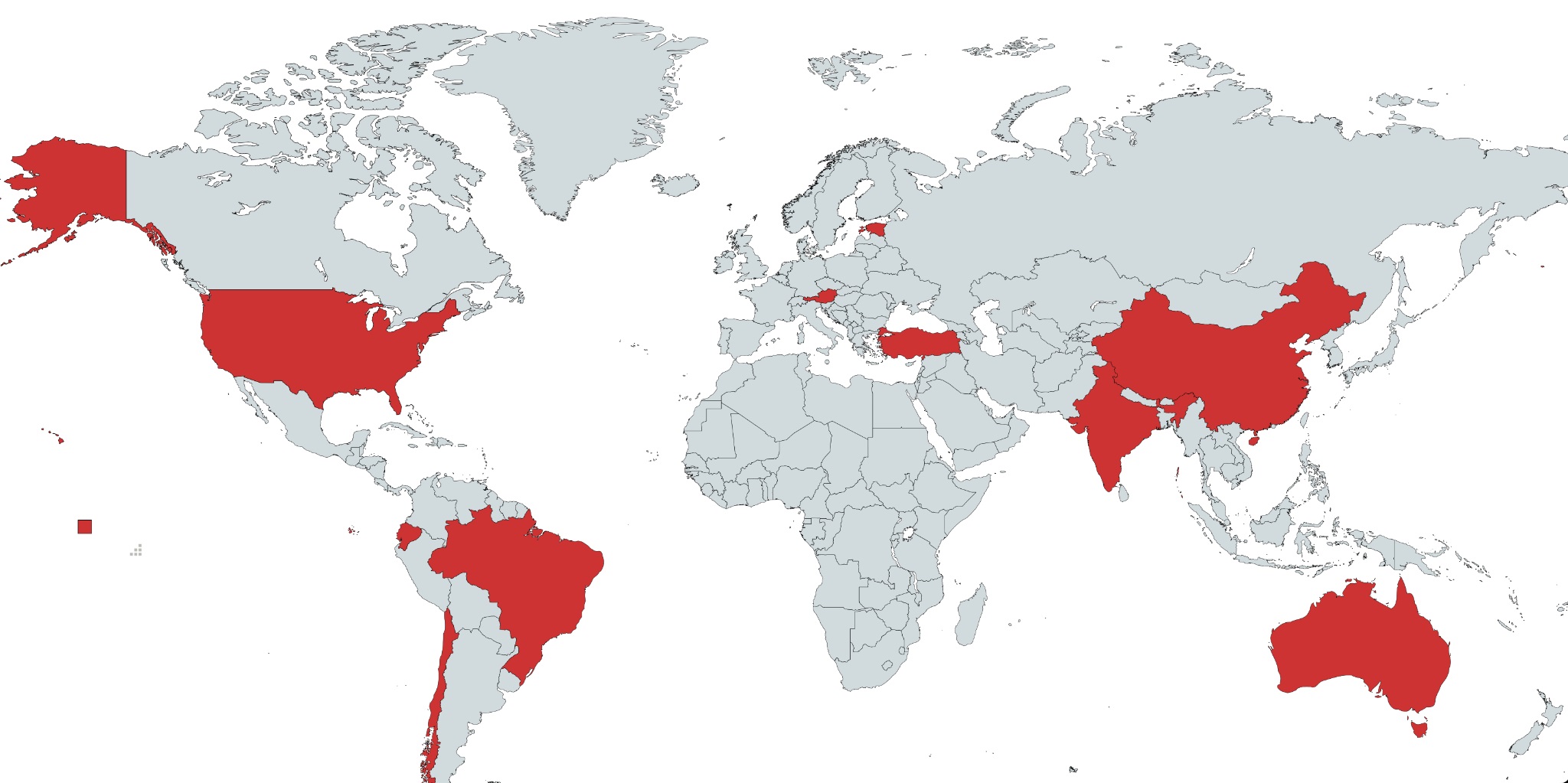

اهداف Black Basta

تجزیه و تحلیل قربانیان ارسال شده توسط گروه Black Basta نشان داد که تا به امروز، این گروه موفق شده است در مدت زمان کوتاهی که در اختیار داشته به بیش از چهل قربانی مختلف حمله کند. وبلاگ قربانی نشان داد که بخش های مختلف تجاری از جمله تولید، الکترونیک، پیمانکاران و غیره تحت تاثیر قرار گرفته اند.

جمع بندی

باج افزار همچنان یک مشکل بزرگ برای جامعه امروزی است. به محض اینکه برخی از خانواده ها از صحنه خارج می شوند، برخی دیگر جای آنها را می گیرند. به همین دلیل، مهم است که در صدر همه پیشرفتها در اکوسیستم باجافزار قرار بگیرید، بنابراین میتوان اقدامات مناسبی را برای محافظت از زیرساخت انجام داد.

روندی که در پست وبلاگ قبلی خود نیز در مورد آن صحبت کردیم، این است که سیستم های ESXi به طور فزاینده ای مورد هدف قرار می گیرند. هدف این است که تا حد امکان آسیب وارد شود. لونا و بلک باستا از این قاعده مستثنی نیستند. ما انتظار داریم که انواع جدید به طور پیش فرض از رمزگذاری VM ها نیز پشتیبانی کنند.

ترجمه:

پیشگامان تجارت امن ایرانیان