مروری بر برخی از محبوبترین ابزارهای منبع باز برای هوش تهدید و شکار تهدید

از آنجایی که اصطلاح هوش تهدید را می توان به راحتی با شکار تهدید اشتباه گرفت، ابتدا سعی می کنیم برخی از تفاوت های بین آنها را بیان کنیم.

هوش تهدید به جمعآوری و غنیسازی دادهها برای ایجاد نمایهای قابل تشخیص از اینکه یک حمله سایبری خاص، کمپین مخرب، یا قابلیت مهاجم شبیه است، اشاره دارد.

در همین حال، شکار تهدید به فرآیند تجزیه و تحلیل داده های رویداد برای رفتارهای غیرعادی و مخرب در یک شبکه اشاره دارد که می تواند نشان دهنده نفوذ مهاجم، سرقت داده ها یا آسیب های دیگر باشد. اگرچه اطلاعات تهدید اهداف مشابهی با شکار تهدید ندارد، اما به عنوان نقطه عزیمت عالی برای شکار تهدید عمل می کند.

حال بیایید به مجموعه ای از ابزارهای منبع باز مورد استفاده در هر دو رشته نگاهی بیندازیم:

شکل 1. هفت ابزار منبع باز محبوب برای اطلاعات تهدید و شکار تهدید

ابزارهای اطلاعاتی تهدید

Yeti

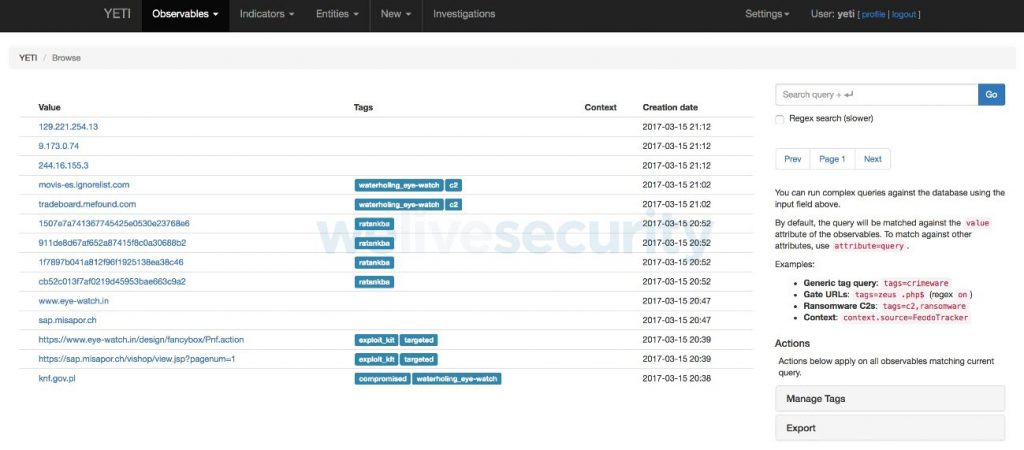

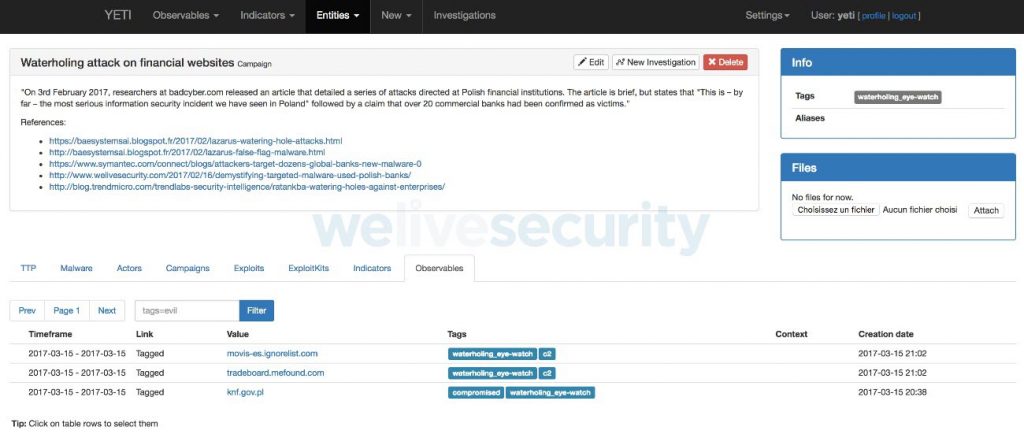

اطلاعات تهدید روزانه شما (Yeti) یک پلتفرم است که از نیاز تحلیلگران امنیتی برای متمرکز کردن چندین فید داده تهدید به وجود آمده است. تحلیلگران اغلب با سؤالاتی از قبیل: “این شاخص در کجا مشاهده شد؟” و “آیا این اطلاعات مربوط به یک خانواده حمله یا بدافزار خاص است؟” برای پاسخ به این سؤالات، Yeti به تحلیلگران کمک میکند تا شاخصهای سازش (IoC) و اطلاعات مربوط به تاکتیکها، تکنیکها و رویهها (TTP) را که توسط مهاجمان استفاده میشود در یک مخزن واحد و یکپارچه سازماندهی کنند. پس از دریافت، Yeti به طور خودکار شاخص ها را غنی می کند، به عنوان مثال، با حل دامنه ها یا مکان یابی آدرس های IP.

شکل 2. فهرست کردن قابل مشاهده ها در Yeti

شکل 3. ردیابی کمپین های مخرب در Yeti

Yeti به دلیل توانایی خود در جذب داده ها (حتی پست های وبلاگ)، غنی سازی آنها، و سپس صادرات داده های غنی شده به ابزارهای دیگر مورد استفاده در اکوسیستم اطلاعات تهدید یک سازمان متمایز است. این به تحلیلگران اجازه می دهد تا به جای نگرانی در مورد نحوه وارد کردن و صادرات داده ها در قالب قابل خواندن توسط ماشین، روی استفاده از این ابزار برای جمع آوری اطلاعات تهدید تمرکز کنند. سپس داده های غنی شده را می توان با سیستم های دیگر برای مدیریت حوادث، تجزیه و تحلیل بدافزار یا نظارت به اشتراک گذاشت.

برای سادهتر کردن گردش کار تحلیلگران، یتی همچنین یک API HTTP با دسترسی به تمام قدرت ابزار هم از طریق پوسته فرمان و هم از دیگر ابزارهای اطلاعاتی تهدید ارائه میکند.

MISP

MISP، پلتفرم اطلاعاتی و اشتراکگذاری تهدید منبع باز (که قبلاً پلتفرم اشتراکگذاری اطلاعات بدافزار نامیده میشد)، ابزاری رایگان برای به اشتراک گذاشتن IoCها و اطلاعات آسیبپذیری بین سازمانها است، بنابراین کار مشترک بر روی اطلاعات تهدید را ترویج میکند. این پلتفرم توسط سازمانها در سراسر جهان برای تشکیل جوامع قابل اعتماد استفاده میشود که دادهها را به اشتراک میگذارند تا آنها را به هم مرتبط کرده و به درک بهتری از تهدیدهایی که بخشها یا مناطق خاص را هدف قرار میدهند، دست یابند.

شکل 4. داشبورد MISP

به جای ارسال IoC ها از طریق ایمیل و به عنوان اسناد PDF، این پلت فرم به سازمان های همکار کمک می کند تا نحوه اشتراک گذاری و متمرکز شدن اطلاعات بین آنها را بهتر مدیریت کنند. سپس اطلاعات به اشتراک گذاشته شده در جوامع MISP می تواند برای غنی سازی بیشتر به Yeti داده شود.

OpenCTI

مشابه Yeti، Open Cyber Threat Intelligence (OpenCTI) بستری برای جذب و جمع آوری داده ها به منظور غنی سازی دانش سازمان در مورد تهدیدات است. این توسط آژانس ملی امنیت سایبری فرانسه ANSSI، تیم واکنش اضطراری رایانه ای اتحادیه اروپا (CERT-EU) و Luatix پشتیبانی می شود.

علاوه بر وارد کردن دستی دادههای تهدید، OpenCTI اتصالهایی را برای دریافت خودکار فیدهای داده تهدید و اطلاعات از منابع اطلاعاتی تهدیدات رایج، از جمله MISP، MITER ATT&CK، و VirusTotal ارائه میکند. سایر رابطها برای غنیسازی دادهها با منابعی مانند Shodan و صادرات دادهها به پلتفرمهایی مانند Elastic و Splunk در دسترس هستند.

شکل 5. داشبورد OpenCTI

Harpoon

هارپون یک ابزار خط فرمان است که با مجموعه ای از پلاگین های پایتون برای خودکارسازی وظایف اطلاعاتی منبع باز ارائه می شود. هر افزونه فرمانی را ارائه میکند که تحلیلگران میتوانند از طریق APIهای خود با پلتفرمهایی مانند MISP، Shodan، VirusTotal و Have I Been Pwned مشورت کنند. تحلیلگران می توانند از دستورات سطح بالاتر برای جمع آوری اطلاعات مربوط به آدرس IP یا دامنه از همه این پلتفرم ها به طور همزمان استفاده کنند. در نهایت، دستورات دیگر می توانند خدمات کوتاه کننده URL را پرس و جو کنند و پلتفرم های رسانه های اجتماعی، مخازن GitHub و کش های وب را جستجو کنند.

شکل 6. هارپون در حال اجرا در پوسته فرمان

ابزار شکار تهدید

Sysmon

اگرچه منبع باز نیست، سیستم مانیتور (Sysmon) یک ابزار رایگان ویندوز است که فعالیت هایی مانند ایجاد فرآیند، اتصالات شبکه، بارگیری درایورها و DLL ها، و تغییرات مُهرهای زمانی ایجاد فایل در گزارش رویداد ویندوز را نظارت و ثبت می کند. از آنجایی که Sysmon دادههای سیستم را تجزیه و تحلیل نمیکند، شکارچیان تهدید معمولاً از ابزار مدیریت اطلاعات امنیتی و رویداد (SIEM) برای جمعآوری و تجزیه و تحلیل دادههای ثبتشده توسط Sysmon برای فعالیتهای مشکوک و مخربی که در شبکه رخ میدهند، استفاده میکنند.

APT-Hunter

از آنجایی که راه حل های SIEM به مجوز پولی نیاز دارند، یک جایگزین رایگان APT-Hunter است. APT-Hunter که در سال 2021 منتشر شد، یک ابزار متن باز است که می تواند گزارش رویداد ویندوز را برای شناسایی تهدیدها و فعالیت های مشکوک تجزیه و تحلیل کند. این ابزار در حال حاضر شامل مجموعه ای از بیش از 200 قانون تشخیص برای شناسایی فعالیت های مخرب مانند حملات هش و پاشش رمز عبور و همچنین سایر فعالیت های مشکوک برای بازرسی دستی توسط شکارچیان تهدید است. بسیاری از قوانین مستقیماً به پایگاه دانش MITER ATT&CK نگاشت می شوند.

APT-Hunter می تواند گزارش های ویندوز را در هر دو فرمت EVTX و CSV جمع آوری کند. پس از اجرا، APT-Hunter دو فایل خروجی تولید می کند:

یک فایل xlsx. که حاوی تمام رویدادهایی است که مشکوک یا مخرب تشخیص داده شده اند.

یک فایل csv. که می تواند در Timesketch بارگذاری شود تا پیشرفت یک حمله را به صورت زمانی نمایش دهد.

DeepBlueCLI

DeepBlueCLI یک ابزار منبع باز ارائه شده در مخزن SANS Blue Team GitHub است که می تواند فایل های EVTX را از گزارش رویداد ویندوز تجزیه و تحلیل کند. این ابزار خطوط فرمان لاگ شده و Command Shell و PowerShell را برای شناسایی شاخص های مشکوک مانند خطوط فرمان طولانی، جستجوهای regex، مبهم سازی، و EXE ها و DLL های بدون امضا تجزیه می کند. حملات به حساب های کاربری مانند حدس زدن رمز عبور و پاشش رمز عبور؛ و ابزارهایی مانند Mimikatz، PowerSploit و BloodHound.

DeepBlueCLI که در ابتدا به عنوان یک ماژول PowerShell منتشر شد، در پایتون نیز برای استفاده در ماشینهای مشابه یونیکس نوشته شده است.

کلام پایانی

اطلاعات تهدید و شکار تهدید، فعالیت های مکمل در جریان کاری روزانه تیم امنیتی یک سازمان هستند. از آنجایی که کمپین های مخرب جدید در فضای تهدید به وجود می آیند، بسیار مهم است که سازمان ها بتوانند دانش خود را در مورد آنچه می بینند به اشتراک بگذارند تا تصویر دقیق تری از آخرین فعالیت های تهدیدات شناخته شده و مهاجمان جدیدی که در صحنه ظاهر می شوند ترسیم کنند. تحلیلگران امنیتی وظیفه سازماندهی و مرتبط کردن داده ها از منابع متعدد و گاهاً متفاوت را دارند. بر اساس دادههای غنیشده تهدید، شکارچیان تهدید میتوانند به راحتی هر گونه تهدیدی را در شبکههای خود شناسایی کرده و آنها را خنثی کنند.

ترجمه: