هوشیار باشید، جلوتر از دشمنان خود بمانید.

در شرایط در حال تحول مکانهای کار دورافتاده و حملات پیچیده

هر ضعفی میتواند به نفع دشمنان باشد.

– بدافزار دانلود شده از وب سایت مخرب یا ایمیل های اسپم شده.

– اعتبار کاربران نقطه پایانی از طریق حملات brute-force به خطر افتاده است.

– استفاده از مرور VPN برای دسترسی به فایل های تورنت بدون نظارت انجام می شود.

– نشت داده های محافظت شده از کسب و کار و حریم خصوصی توسط کارمند.

– استفاده از Wi-Fi عمومی برای برنامه های تجاری با استفاده از داده های حساس.

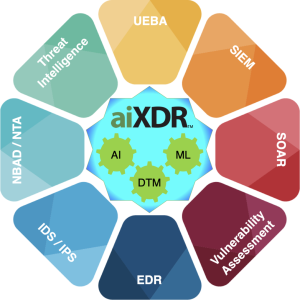

صرفاً تکیه بر هر گونه حفاظت لایه ای خاص مانند EDR، IDS/IPS، SIEM، SOAR یا امنیت شبکه، پوشش مناسبی برای دارایی های حیاتی که کسب و کار شما به آنها متکی است، ارائه نمی کند. AiXDR Seceon تلفیقی از همه این لایههای محافظ است که به صورت ارگانیک با سرعت تجزیه و تحلیل بلادرنگ، نظارت عمیق دفاعی و مدلهای تهدید تطبیقی پویا که توسط هوش مصنوعی هدایت میشوند، ساخته شدهاند.

aiXDR Seceon فضاهای خاکستری و سفید را از بوم امنیت سایبری خارج میکند و چیزی را برای حدس زدن، رها کردن یا سرنوشت باقی نمیگذارد که آن را به یک ابزار واقعی برای محافظت چند لایه در برابر تهدیدها، حملات، سازشها و سوء استفادهها تبدیل میکند.

هوش مصنوعی، ML و DTM قدرتمند برای جلوگیری از حوادث

از مزایای یادگیری ماشین، هوش مصنوعی و مدلهای تهدید پویا بهره ببرید، زیرا هشدارها پیشگیرانه با امتیازهای اطمینان ایجاد میشوند.

شواهد غنی و مرتبط به دست آمده از منابع مختلف

با ترکیبی از عوامل سبک وزن و فناوریهای بدون عامل، شواهدی از فرآیند مشکوک، تاکتیکهای اجرایی مضر، تاکتیکهای اجتنابی، فعالیتهای بازیابی و موارد دیگر را کشف کنید.

امنیت جامع برای دارایی های دیجیتال شما

با شاخصهای تهدید یکسان شده در سراسر IT، OT و IoT، که به لحاظ بافتی با هوش تهدید، ناهنجاریهای رفتاری و ارزیابی آسیبپذیری غنی شدهاند، ایمن شوید.

مقایسه ویژگیهای محصولات

MITER ATT&CK – تاکتیک ها و تکنیک ها

دیدی تلفیقی از تاکتیکها و تکنیکهای اتخاذ شده توسط دشمنان را به دست آورید که در تکنیکهای فرعی و شاخصهای تهدید ترسیم شدهاند که جزئیات دقیقی در مورد رویدادهای اساسی لازم برای شکار تهدیدات را ارائه می دهند.

میزبان های EDR، تله متری و خلاصه فعالیت

تمام نقاط پایانی – ویندوز، لینوکس و macOS – چه آنلاین یا آفلاین، با تله متری، شبکه (IP، آداپتورها) و خلاصه فعالیت ها بر اساس رویدادهایی که در بین فایل ها، فرآیندها، سوکت ها، اسکریپت های پوسته و شبکه را شامل می شود، مشاهده کنید.

تجزیه و تحلیل رفتار کاربر

رفتار کاربر خود را سریع درک کنید – از ورود غیرعادی و دسترسی به فایل گرفته تا فعالیت احتمالی تهدید داخلی و حمله Brute Force.

Network Anomaly Detection

Brute Force Attacks

Malware Detection

Data Breach Detection

Vulnerability Exploits

Insider Threat

تجربه چندین ساله