در این مقاله بررسی می کنیم که آیا می توان تمام اسرار خود را از طریق صفحه کلید روی صفحه گوشی هوشمند خود فاش کرد یا خیر؟!

“هکرها می توانند از طریق اینترنت از هر ضربه کلید گوشی های Honor، OPPO، Samsung، Vivo و Xiaomi جاسوسی کنند” – عناوین نگران کننده ای مانند این در چند هفته گذشته در رسانه ها پخش شده است. منشا آنها یک مطالعه نسبتاً جدی در مورد آسیب پذیری در رمزگذاری ترافیک صفحه کلید بود. مهاجمانی که می توانند ترافیک شبکه را مشاهده کنند، به عنوان مثال، از طریق یک روتر خانگی آلوده، در واقع می توانند هر ضربه زدن به کلید را رهگیری کنند و همه رمزهای عبور و اسرار شما را کشف کنند. اما هنوز برای تعویض اندروید خود با آیفون عجله نکنید – این فقط به ورودی زبان چینی با استفاده از سیستم پینیین مربوط می شود و تنها در صورتی که ویژگی «پیش بینی ابری» فعال باشد. با این وجود، ما فکر کردیم که ارزش بررسی وضعیت با زبان های دیگر و صفحه کلیدهای تولیدکنندگان دیگر را دارد.

چرا بسیاری از صفحه کلیدهای پینیین در برابر استراق سمع آسیب پذیر هستند؟

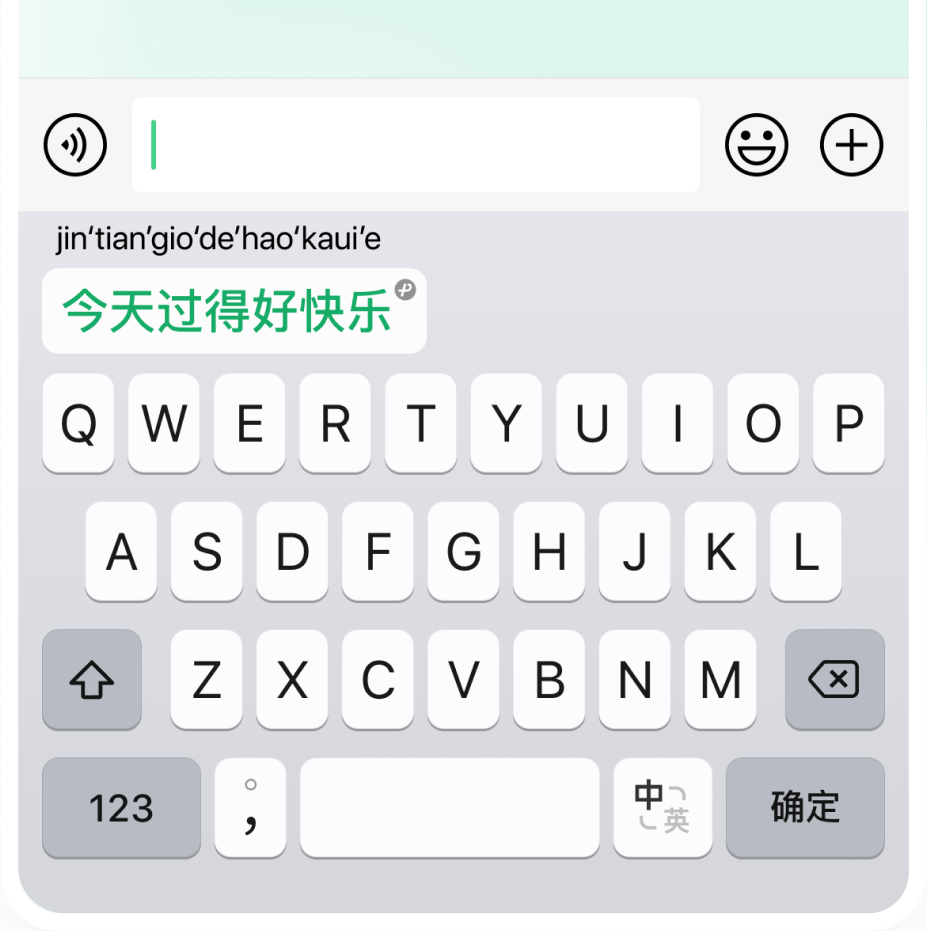

سیستم نوشتن پینیین که به عنوان الفبای آوایی چینی نیز شناخته می شود، به کاربران کمک می کند تا کلمات چینی را با استفاده از حروف لاتین و دیاکریتیک بنویسند. این سیستم رسمی رومیسازی برای زبان چینی است که توسط سازمان ملل متحد در میان دیگران پذیرفته شده است. ترسیم نویسههای چینی در تلفن هوشمند نسبتاً ناخوشایند است، بنابراین روش ورودی پینیین بسیار محبوب است و بر اساس برخی تخمینها بیش از یک میلیارد نفر از آن استفاده میکنند. برخلاف بسیاری از زبانهای دیگر، پیشبینی کلمات برای چینی، بهویژه در پینیین، به سختی قابل پیادهسازی مستقیم در گوشی هوشمند است – این یک کار محاسباتی پیچیده است. بنابراین، تقریباً همه صفحهکلیدها (یا دقیقتر، روشهای ورودی – IME) از «پیشبینی ابری» استفاده میکنند، به این معنی که آنها فوراً کاراکترهای پینیین وارد شده توسط کاربر را به سرور ارسال میکنند و در ازای آن پیشنهادات تکمیل کلمه را دریافت میکنند. گاهی اوقات عملکرد “ابر” را می توان خاموش کرد، اما این باعث کاهش سرعت و کیفیت ورودی چینی می شود.

البته، همه کاراکترهایی که تایپ می کنید به دلیل سیستم “پیش بینی ابری” در دسترس توسعه دهندگان صفحه کلید هستند. اما این همه ماجرا نیست! تبادل داده کاراکتر به کاراکتر نیاز به رمزگذاری خاصی دارد که بسیاری از توسعه دهندگان آن را به درستی اجرا نمی کنند. در نتیجه، تمام ضربه های کلید و پیش بینی های مربوطه را می توان به راحتی توسط افراد خارجی رمزگشایی کرد.

شما می توانید جزئیات هر یک از خطاهای یافت شده در منبع اصلی را بیابید، اما به طور کلی، از 9 صفحه کلید تجزیه و تحلیل شده، تنها پینیین IME در گوشی های هوشمند هوآوی به درستی رمزگذاری TLS را اجرا کرده و در برابر حملات مقاومت کرده است. با این حال، IME های Baidu، Honor، iFlytek، OPPO، Samsung، Tencent، Vivo و Xiaomi به درجات مختلفی آسیب پذیر هستند، به طوری که صفحه کلید پینیین استاندارد Honor (Baidu 3.1) و QQ pinyin حتی پس از تماس محققان، بهروزرسانیها را دریافت نمیکنند. توسعه دهندگان به کاربران پینیین توصیه میشود IME خود را به آخرین نسخه بهروزرسانی کنند و اگر بهروزرسانی در دسترس نیست، IME پینیین دیگری را دانلود کنند.

آیا سایر کیبوردها کلید امنیتی را می فرستند؟

هیچ نیاز فنی مستقیمی برای این وجود ندارد. برای بیشتر زبانها، پایانهای کلمه و جمله را میتوان مستقیماً روی دستگاه پیشبینی کرد، بنابراین صفحهکلیدهای محبوب نیازی به انتقال نویسه به نویسه ندارند. با این وجود، ممکن است دادههای مربوط به متن وارد شده به سرور برای همگامسازی فرهنگ لغت شخصی بین دستگاهها، برای یادگیری ماشینی، یا برای اهداف دیگری که مستقیماً به عملکرد اصلی صفحهکلید مربوط نمیشود – مانند تجزیه و تحلیل تبلیغات، ارسال شود.

اینکه آیا میخواهید چنین دادههایی در سرورهای Google و مایکروسافت ذخیره شوند یا نه، یک انتخاب شخصی است، اما بعید است که کسی علاقهمند به اشتراکگذاری آن با افراد خارجی باشد. حداقل یک مورد از این قبیل در سال 2016 منتشر شد – صفحه کلید SwiftKey نشانی های ایمیل و سایر مدخل های فرهنگ لغت شخصی دیگر کاربران را پیش بینی می کرد. پس از این حادثه، مایکروسافت به طور موقت سرویس همگام سازی را غیرفعال کرد، احتمالاً برای رفع خطاها. اگر نمیخواهید فرهنگ لغت شخصی شما در سرورهای مایکروسافت ذخیره شود، یک حساب SwiftKey ایجاد نکنید و اگر قبلاً دارید، آن را غیرفعال کنید و دادههای ذخیره شده در ابر را با دنبال کردن این دستورالعملها حذف کنید.

هیچ مورد شناخته شده دیگری از افشای متن تایپ شده وجود نداشته است. با این حال، تحقیقات نشان داده است که صفحه کلیدهای محبوب به طور فعال متادیتا را هنگام تایپ شما نظارت می کنند. به عنوان مثال، Gboard گوگل و SwiftKey مایکروسافت اطلاعاتی را در مورد هر کلمه وارد شده ارسال می کنند: زبان، طول کلمه، زمان دقیق ورودی و برنامه ای که کلمه در آن وارد شده است. SwiftKey همچنین آماری را در مورد میزان تلاش ذخیره شده ارسال می کند: چند کلمه به طور کامل تایپ شده است، چه تعداد به طور خودکار پیش بینی شده اند، و چه تعداد از آنها تند کشیدند. با توجه به اینکه هر دو صفحه کلید شناسه تبلیغاتی منحصر به فرد کاربر را به “دفتر مرکزی” ارسال می کنند، این فرصت کافی برای پروفایل ایجاد می کند – به عنوان مثال، تعیین اینکه کدام کاربران در هر پیام رسان با یکدیگر متناظر هستند ممکن می شود.

اگر یک حساب SwiftKey ایجاد کنید و گزینه “Help Microsoft بهبود” را غیرفعال نکنید، طبق سیاست حفظ حریم خصوصی، ممکن است “نمونه های کوچک” از متن تایپ شده به سرور ارسال شود. نحوه کار و اندازه این “نمونه های کوچک” ناشناخته است.

Google به شما امکان میدهد گزینه «اشتراکگذاری آمار استفاده» را در Gboard غیرفعال کنید، که به میزان قابل توجهی میزان اطلاعات ارسالشده را کاهش میدهد: طول کلمات و برنامههایی که از صفحهکلید استفاده میشد دیگر شامل نمیشوند.

از نظر رمزنگاری، تبادل داده در Gboard و SwiftKey هیچ نگرانی در میان محققان ایجاد نکرد، زیرا هر دو برنامه به پیاده سازی استاندارد TLS در سیستم عامل متکی هستند و در برابر حملات رمزنگاری رایج مقاوم هستند. بنابراین، رهگیری ترافیک در این برنامه ها بعید است.

علاوه بر Gboard و SwiftKey، نویسندگان برنامه محبوب AnySoftKeyboard را نیز تجزیه و تحلیل کردند. با ارسال نکردن تله متری به سرورها، به طور کامل به شهرت خود به عنوان یک صفحه کلید برای افراد سختگیر در حفظ حریم خصوصی عمل کرد.

آیا ممکن است رمزهای عبور و سایر اطلاعات محرمانه از تلفن هوشمند درز کند؟

یک برنامه برای رهگیری داده های حساس لازم نیست یک صفحه کلید باشد. برای مثال، TikTok تمام دادههای کپیشده در کلیپبورد را کنترل میکند، حتی اگر این عملکرد برای یک شبکه اجتماعی غیرضروری به نظر برسد. بدافزار در Android اغلب ویژگیهای دسترسی و حقوق سرپرست را در تلفنهای هوشمند فعال میکند تا دادهها را از فیلدهای ورودی و مستقیماً از فایلهای برنامههای «جالب» بگیرد.

از سوی دیگر، صفحه کلید اندروید می تواند نه تنها متن تایپ شده را “نشت” کند. به عنوان مثال، صفحه کلید AI.Type باعث نشت اطلاعات برای 31 میلیون کاربر شد. بنا به دلایلی، داده هایی مانند شماره تلفن، موقعیت جغرافیایی دقیق و حتی محتویات دفترچه آدرس را جمع آوری کرد.

چگونه از خود در برابر جاسوسی صفحه کلید محافظت کنید؟

- در صورت امکان، از صفحه کلیدی استفاده کنید که داده های غیر ضروری را به سرور ارسال نمی کند. قبل از نصب یک برنامه صفحه کلید جدید، برای اطلاعاتی در مورد آن در وب جستجو کنید – اگر رسوایی هایی در ارتباط با آن وجود داشته باشد، بلافاصله نشان داده می شود.

- اگر بیشتر نگران راحتی صفحهکلید هستید تا حفظ حریم خصوصی آن (ما قضاوت نمیکنیم، صفحهکلید مهم است)، تنظیمات را دنبال کنید و گزینههای همگامسازی و انتقال آمار را تا جایی که ممکن است غیرفعال کنید. این موارد ممکن است تحت نامهای مختلفی از جمله «حساب»، «ابر»، «به ما کمک کنید تا پیشرفت کنیم» و حتی «اهدای صوتی» پنهان شده باشند.

- بررسی کنید که صفحه کلید به کدام مجوزهای اندروید نیاز دارد و هر موردی را که به آن نیاز ندارد لغو کنید. دسترسی به مخاطبین یا دوربین قطعا برای صفحه کلید ضروری نیست.

- فقط برنامه ها را از منابع قابل اعتماد نصب کنید، شهرت برنامه را بررسی کنید، و دوباره، مجوزهای بیش از حد به آن ندهید.

ترجمه:

پیشگامان تجارت امن ایرانیان